Dit is phishing: valse berichten uit naam van Combell in omloop

Er worden regelmatig valse e-mails en sms'en uit naam van Combell gestuurd naar verschillende van onze klanten. Hierbij wordt gevraagd om in te loggen of om een valse factuur te betalen. In de praktijk zijn dit echter malafide websites en worden de logingegevens vermoedelijk bewaard met kwade bedoelingen.

Omdat de veiligheid van jouw gegevens voor ons erg belangrijk is, willen wij je via deze pagina hierover graag verder informeren.

Is Combell gehackt? Het antwoord is nee!

Verschillende van onze klanten hebben jammer genoeg al phishing mails ontvangen. Zogezegd van Combell, maar in werkelijkheid van frauderende internetcriminelen.

"Zijn jullie daar bij Combell gehackt?", "Schort er iets aan jullie online beveiliging?", "Zijn mijn gegevens wel veilig bij jullie?" ... Zulke bezorgde vragen krijgen wij weleens. Het is héél normaal dat opmerkzame klanten zich vragen stellen bij die valse e-mails en sms'en. Want waakzaam zijn is de boodschap.

Om meteen op die ongeruste vragen te antwoorden:

- Nee, Combell is niet gehackt.

- Ja, Combell is nog steeds jouw ultraveilige en betrouwbare hostingpartner.

Hoe komen hackers aan jouw klantgegevens? Wel zo:

Internetcriminelen gebruiken publieke data om hun mails te sturen. Registreer je een domeinnaam, dan zijn de daaraan gekoppelde gegevens standaard publiek beschikbaar. Dat zijn gegevens die zelfs jij en ik makkelijk kunnen opzoeken.

Die zijn gelinkt aan de WHOIS-database. Hackers screenen die database op domeinen die bij Combell gehost worden. Zo komt jouw domeinnaam in hun maillijst met doelwitten terecht.

Wist je zelf dat sommige websites die gegevens commercieel te koop aanbieden?

Gelukkig is er goed nieuws: GDPR heeft er sinds 2018 voor gezorgd dat persoonsgegevens (bv. naam en e-mailadres) van de domeinnaam eigenaar niet meer publiek zichtbaar zijn. Maar opgelet, registreer je een domeinnaam onder je bedrijfsnaam, dan is je bedrijfsnaam en e-mailadres wel zichtbaar.

En ze gaan verder: er bestaan externe tools waarmee ze persoonlijke e-mailadressen van iedereen binnen je bedrijf kunnen achterhalen. Soms zelfs via LinkedIn. Vervolgens sturen ze hun nagemaakte maar volledig frauduleuze mails naar algemene adressen zoals info@jouwdomeinnaam.

-Klaar: ping, you’ve got mail. Maar dan wel een valse. Zoals je ziet heeft dit in de verste verte niets te maken met een beveiligingslek bij Combell. No way!

Belangrijk om te weten:

- Combell verstuurt deze e-mails niet.

- WHOIS-publicatie is een standaardprocedure bij domeinregistratie, tenzij je privacybescherming hebt geactiveerd.

- De verantwoordelijkheid voor deze phishing ligt volledig bij de verzenders van de valse e-mails.

Zo herken je phishing

- Afzenderadres controleren: vaak lijkt het op het onze, maar wijkt subtiel af.

- Dringende of dreigende taal: “Betaal nu of je domein wordt verwijderd” is een klassiek voorbeeld.

- Links controleren: zweef met je muis over een link om het echte adres te zien. Is dat niet combell.com of een vertrouwd domein, klik dan niet.

- Ongebruikelijke bijlagen: open nooit onverwachte bestanden.

Wat jijzelf kunt doen:

- Rapporteer phishing: stuur verdachte mails door naar abuse@combell.com.

- Negeer en verwijder: klik niet op links, open geen bijlagen.

Waar moet je zeker op letten?

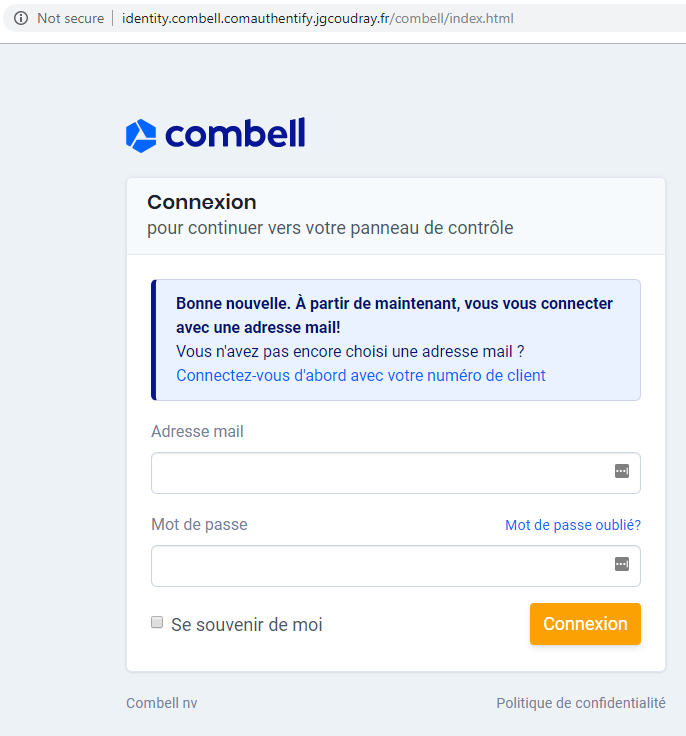

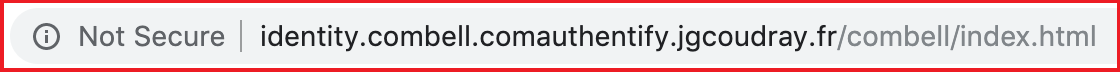

Controleer altijd jouw adresbalk voor je logingegevens invult. De correcte url die je moet zien staan op het moment dat jouw gegevens gevraagd worden start altijd met https://identity.combell.com/login. Of je nu via www.combell.com of via my.combell.com erop komt, dit is de enige correcte url van het inlogscherm.

De exacte url-opbouw is heel belangrijk. In een recente phishing aanval was de url bijvoorbeeld http://identity.combell.comauthentify.jgcoudray.fr/combell/index.html. Zoals je ziet nemen ze vaak een deel van de url over om deze zo gelijkend mogelijk te maken. Controleer altijd dat de start https://identity.combell.com/login is en geen variant.

Hoe kan je een phishing aanval vermijden?

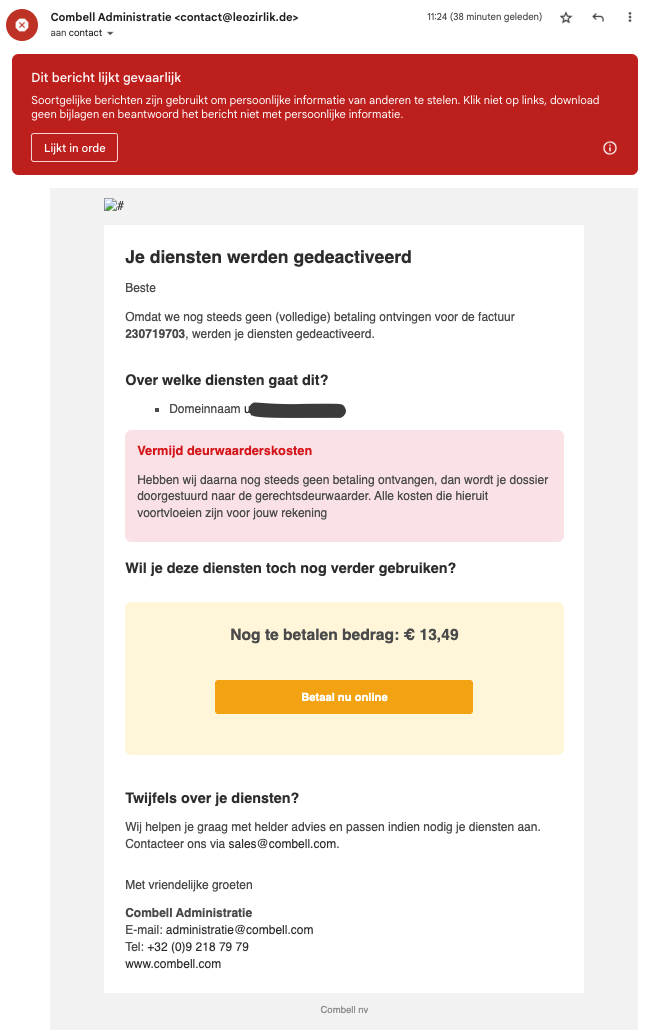

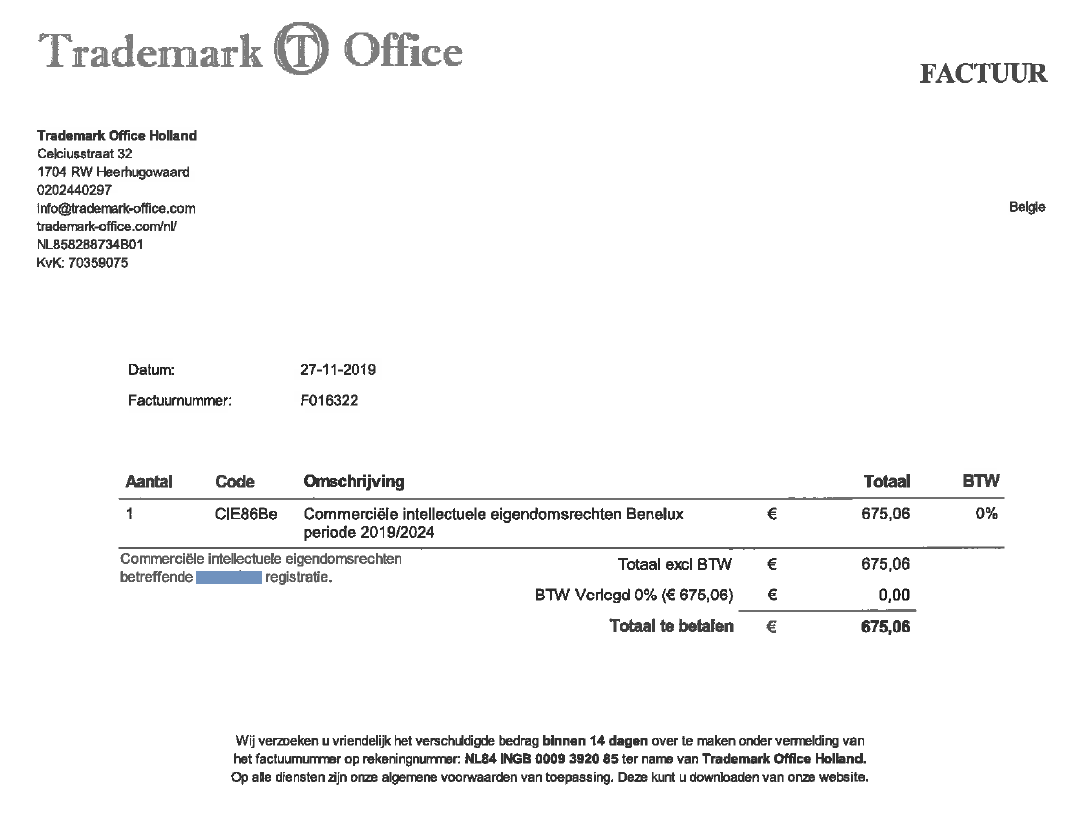

Bekijk hieronder meer voorbeelden van phishing mails en nagemaakte inlogschermen zodat je niet in de val trapt.

Als je niet zeker bent, raden wij je altijd aan om ons te contacteren. Wij weten welke e-mails we je zouden gestuurd hebben en kunnen dus snel achterhalen of een verzoek al dan niet legitiem is. Mocht je nog verdere informatie wensen over deze valse e-mails, of denk je dat je mogelijk een slachtoffer bent van deze praktijken, contacteer ons dan zo snel mogelijk.

Meer weten over de aandachtspunten

Lees ons blogbericht: Hoe herken je een phishing mail?

Wat moet je doen als je bent ingegaan op het verzoek van deze e-mail?

- Indien je zo’n e-mail hebt gehad, geklikt hebt op de link en effectief bent ingelogd op de valse pagina, dan moet je nu meteen actie ondernemen.

- Je dient meteen het wachtwoord van de klantenaccount waarmee je bent ingelogd te resetten. Dit kan je doen via https://identity.combell.com/forgot-password.

- Met jouw e-mailadres en jouw nieuwe wachtwoord kan je dan opnieuw inloggen.

- Wij raden je aan om vervolgens via het Combell controlepaneel de wachtwoorden van alle gebruikers opnieuw in te stellen, alsook alle wachtwoorden van alle producten die je bij ons hebt (webhosting en FTP-gebruikers, de wachtwoorden van al jouw mailboxen, …)

- Indien je ook jouw kredietkaartgegevens hebt ingegeven, dien je zo snel mogelijk contact op te nemen met jouw bank of Cardstop (070 344 344) om jouw kredietkaart te laten blokkeren.

- Bijkomend kan je klacht indienen tegen onbekenden op jouw lokaal politiekantoor, mocht je dit wensen.

Wat gebeurt er bij een phishing aanval?

- Klanten ontvangen een e-mail uit naam van Combell met de vraag om in te loggen op het controlepaneel, bv. voor de vernieuwing of betaling van een product.

- Deze e-mails worden niet verstuurd door Combell maar door een derde partij die onze naam en logo heeft misbruikt om een zogenaamde “phishing email” op te stellen.

- De e-mails werden verstuurd naar willekeurige e-mailadressen (info@, webmaster@, david@, tom@, …) van domeinnamen die door Combell geregistreerd zijn.

- Deze malafide partijen hebben lijsten met domeinnamen aangelegd met behulp van publieke domeininformatie en komen dus niet van Combell rechtstreeks.

- Er wordt gevraagd te klikken op een link om vervolgens in te loggen met de klantgegevens, om zogezegd de identiteit van de klant te kunnen bevestigen.

- In de praktijk kwam de bezoeker terecht op een pagina die het loginscherm van Combell had nagemaakt, die eveneens ook niet gehost werd door Combell.

- Wanneer er zou worden ingelogd via deze valse website, zouden de logingegevens vermoedelijk verstuurd worden naar een malafide persoon of organisatie. Deze zouden ze dan nadien kunnen gebruiken om onrechtmatig in te loggen als een klant en diensten te wissen, bestellingen te plaatsen, …

- We krijgen ook meldingen waarbij er eveneens gevraagd wordt om een valse factuur te betalen en dus ook om bv. kredietkaartinformatie in te geven.

Wat doet Combell hieraan?

- Combell neemt elke melding van phishing ernstig. Het is belangrijk dat we van onze klanten doorkrijgen welke soort valse e-mails er verstuurd worden.

- Afhankelijk van het aantal meldingen kan Combell beslissen om haar klanten via social media of zelfs via e-mail in te lichten.

- Er wordt steeds meteen contact gezocht met het bedrijf dat gebruikt werd om de valse website te hosten of de e-mails te versturen. Vaak halen we hierdoor de valse websites binnen enkele uren al offline, maar we zijn hiervoor afhankelijk van andere webhosters.

- Onze spamfilters worden zo snel mogelijk aangepast om de valse e-mails meteen te blokkeren op onze eigen servers, mochten deze opnieuw worden verstuurd.

- Als extra beveiliging bieden we tweestapsverificatie aan voor jouw Combell account. Komt jouw wachtwoord toch in de verkeerde handen terecht, dan is jouw account nog steeds door de tweede factor beveiligd.

Voorbeelden van valse e-mails en sms'en